企业数据安全治理实践方法

2021-09-18 18:40 浏览量:671

在“没有网络安全就没有国家安全”、“实施互联网+计划和国家大数据发展战略”等政策要求的时代背景下,国家层面越来越重视数据安全的发展。根据2019年《中国数字经济白皮书》指出,数字经济占全国GDP总和的36%,随着每年各行各业的数据量成几何倍的速度增长,可以预见在未来数据将会是国家发展、民族复兴的重要资源。为此,数据的安全也是当下数据治理的一个重要组成部分。

最近因为工作原因一直在思考数据安全治理到底该怎么做,在写之前,需要明确一下数据治理与数据安全治理之间的关系:

数据治理:数据治理是对数据资产管理行使权力和控制的活动。是将原始、离散的数据通过梳理、清洗、归集等方式形成有价值的数据目录。通过数据治理可以提升数据的价值。

数据安全治理:属于数据治理中的一个重要组成部分,通过数据资产识别、分类分级、数据管理,提升数据使用过程中的安全性避免数据丢失、泄露、篡改。

在理清这两个概念的关系后,下面笔者阐述一下自己对数据安全治理的理解:“ 数据安全治理的最终目的是要确保数据全生命周期过程中的安全性”。为实现这一目的,主要分为以下几步,按顺序介绍如下:

01 第一步:摸清家底

往往我们在做信息化安全建设时,一个固定的思维是:直接怼设备进用户业务网络,不断网+业务正常就大功告成。事实上这样做完全没有考虑到用户业务和管理现状。

对于数据安全治理而言,切忌第一步不可直接告诉客户上安全设备,这样只会让客户觉得你是来推销产品,而不是帮他解决问题的。一般都是先了解清楚用户现场情况,包括业务情况、组织架构、安全制度等信息。建立一个领导层、管理层、执行层都十分重视数据安全的组织架构,为接下来的步骤打好基础。

02 第二步:数据识别、分类分级

就像我们在给用户规划网络安全要做分区分域一样,数据安全治理也需要做识别数据资产、分类分级。

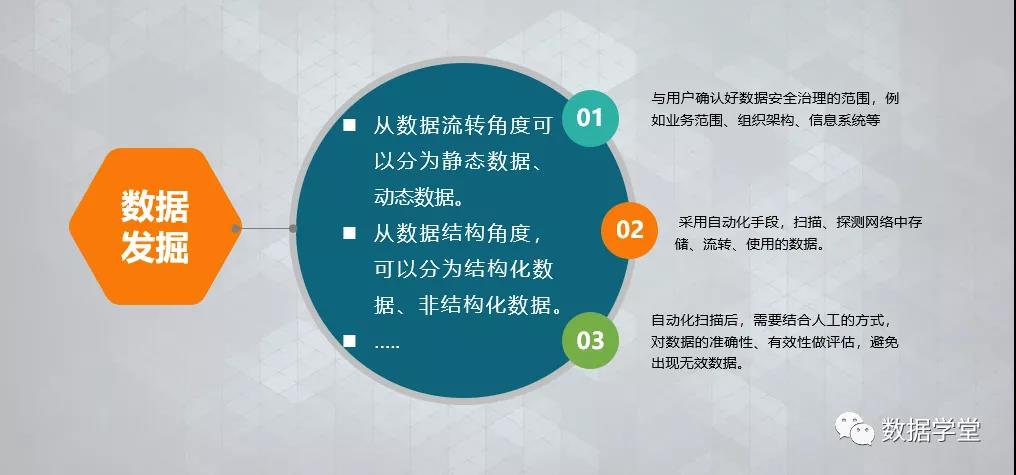

做分级分类前先将用户网络内所有的数据尽可能的搜集上来,避免发生遗漏。在对数据进行识别挖掘的时,可按照以下3步开展工作:

a.与用户确认好数据安全治理范围如业务范围、组织架构、信息系统等。

b.采用自动化手段,扫描、探测网络中存储、流转、使用的数据。

c.自动化扫描后,需要结合人工的方式,对数据的准确性、有效性做评估,避免出现无效数据。

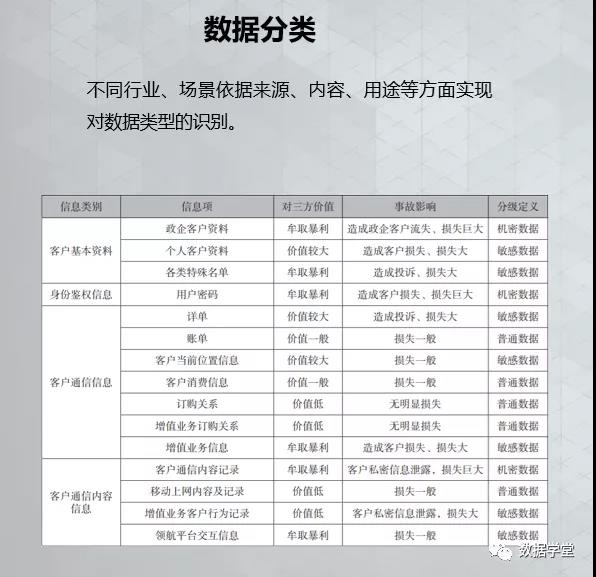

然后对数据进行分类分级,一般是需要先分类,将不同数据归类到不同的组织目录内,这样才能更好的实施安全防御策略。例如参照《贵州市数据分类分级指南》,其将政府数据按照主题、行业和服务三个维度进行归类,每个维度内又划分了大类、中类、小类三个类型。

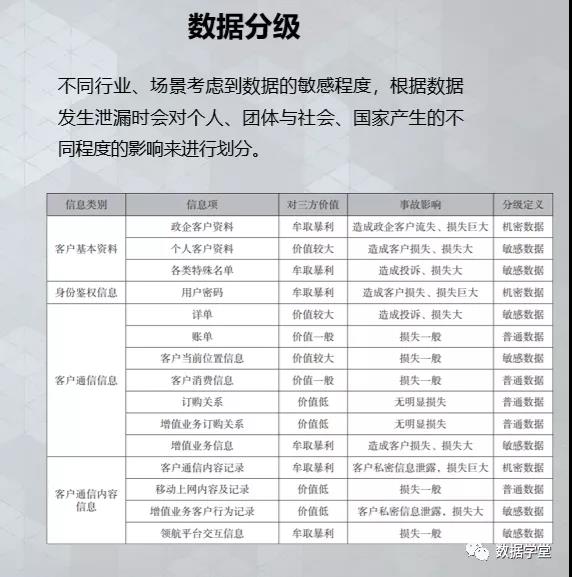

分级是在分类的基础上,按照数据的敏感程度进行划分,一般定义敏感程度是参照数据发生破坏或者泄露时产生的影响,可分为公开、半公开、不公开数据。

03 第三步:数据风险管理

在分类分级过后,需要针对这些数据可能存在的威胁进行风险评估,可以从以下几个角度进行分析:

a.从技术角度出发,在采集、传输、存储、分析、共享、销毁几个过程中,数据自身存在的安全风险。

b.从管理角度出发,数据拥有者、数据使用者、数据管理者存在身份鉴别、权限管理、操作留存的问题,稍有不慎,可能会让“微盟事件”重演。

c.从运营角度出发,如何能够全面了解业务网络中所有数据的安全状态、如何才能不让技术和管理措施成为纸老虎,这是必须要考虑的问题。

04 第四步:部署数据安全产品&策略

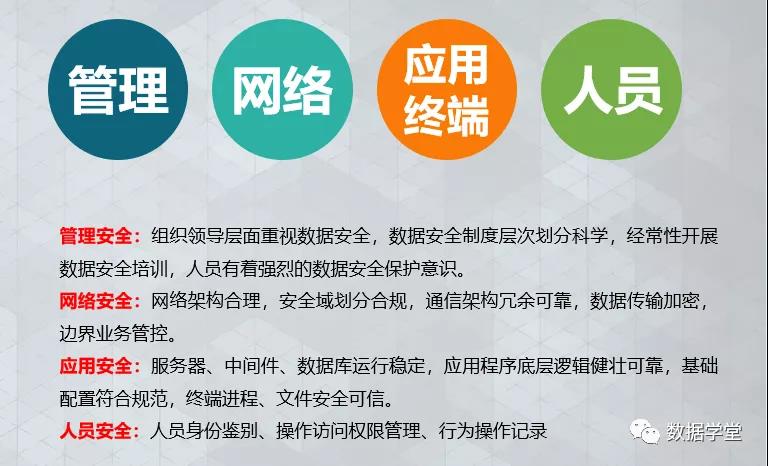

建立数据安全治理策略,可以从以下4个方面开展:

a.管理安全:组织领导层面重视数据安全,数据安全制度层次划分科学,经常性开展数据安全培训,人员有着强烈的数据安全保护意识。

b.网络安全:网络架构合理,安全域划分合规,通信架构冗余可靠,数据传输加密,边界业务管控。

c.应用安全:服务器、中间件、数据库运行稳定,应用程序底层逻辑健壮可靠,基础配置符合规范,终端进程、文件安全可信。

d.人员安全:人员身份鉴别、操作访问权限管理、行为操作记录。

针对上述存在的风险,数据安全治理需要从两个角度出发,一个传统安全建设,另外一个是数据安全建设:

1)传统安全建设,可以参照等级保护的标准来,按照安全的通信网络+安全的区域边界+安全的计算机环境结合安全的管理中心,实现“主动防护,纵深防御”的安全体系。

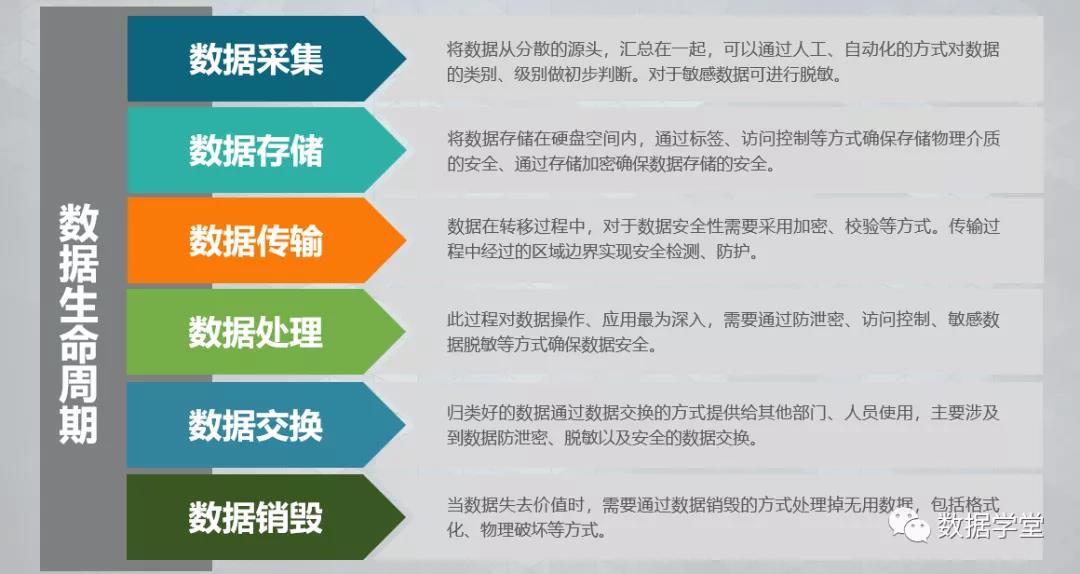

2)针对数据安全,重点关注数据生命周期过程中的安全防护,例如:

数据采集:将数据从分散的源头,汇总在一起,可以通过人工、自动化的方式对数据的类别、级别做初步判断。对于敏感数据可进行脱敏。

数据存储:将数据存储在硬盘空间内,通过标签、访问控制等 方式确保存储物理介质的安全、通过存储加密确保数据存储的安全。

数据传输:数据在转移过程中,对于数据安全性需要采用加密、校验等方式。传输过程中经过的区域边界实现安全检测、防护。

数据处理:此过程对数据操作、应用最为深入,需要通过防泄密、访问控制、敏感数据脱敏等方式确保数据安全。

数据交换:归类好的数据通过数据交换的方式提供给其他部门、人员使用,主要涉及到数据防泄密、脱敏以及安全的数据交换。

数据销毁:当数据失去价值时,需要通过数据销毁的方式处理掉无用数据,包括格式化、物理破坏等方式。

05 第五步:持续性的监测、管理

部署运维人员、安全专家,将上述安全设备活用起来,针对不同数据制定相应的策略,并通过统一的安全平台做集中管理,形成一个持续性运营的状态。

最后,安全策略部署好之后不是一尘不变的,需要根据被保护对象状态进行及时的调整,例如,一条敏感数据由于政策原因变成可以公开的信息,原本针对敏感数据的策略,例如数据脱敏,可以适当进行调整,使其可以被正常使用。

来源:FreeBuf、数据学堂

- 分享:

热门文章

- 1 AI+大数据 4个关键点:让数据治理变得简单、高效

- 2 AI+大数据 AI与数据的双向奔“赋”

- 3 荣誉奖项 【喜报】龙石数据成功入选苏州市数据创新应用实验室

- 4 数据中台 龙石数据中台V3.5.2升级 | 新增码表转换功能

- 5 荣誉奖项 龙石数据总经理练海荣获评CCSA TC601 2024年度突出贡献专家

- 6 荣誉奖项 智库生态丨龙石数据练海荣、孙晓宁受聘中国信通院政务大数据方向智库专家

- 7 公司动态 龙石数据在DAMA数据管理峰会再次分享数据要素价值运营和第三方数据质量管理

- 8 公司动态 江阴市数据局莅临龙石数据调研

- 9 公司动态 【技能提升】SQL进阶脚本,专业技能再提升,服务再升级

- 10 数据集成 龙石数据集成平台有哪些要点?